|

История -

История, развитие компьютерных технологий

|

|

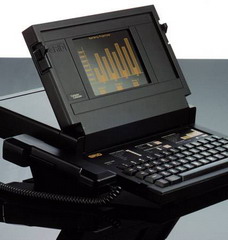

Процессор AMD Duron разработан как облегченная модификация получившего признание процессора AMD Athlon и предназначен для создания компьютерных решений низшей и средней ценовых категорий. По занимаемому на рынке сегменту Duron аналогичен.

1п1еГовскому CPU класса Celeron. Построенный на основе К7 Athlon, Duron имеет ту же двунаправленную 100-мегагерцевую системную шину, 128-килобайтный кэш первого уровня, поддержку того же набора инструкций.

Удешевление достигнуто только за счет внешнего кэша, который стал равен 64 Kb

|

|

История -

Развитие программного обеспечения

|

|

В 1960 г. в США было, вероятно, всего около 5 тыс. компьютеров. Машины, установленные в учреждениях, применялись главным образом для расчета заработной платы, складского учета, выписки счетов, подсчета реализации продукции и анализа цен. В военном деле компьютеры использовались для координации работы систем ПВО и управления полетами

|

|

История -

Персоны

|

|

В ряду революционных событий компьютерной истории изобретение программного логического блока под названием микропроцессор занимает видное место. Причем с того момента темпы микропроцессорной революции не имеют себе равных — они даже превосходят интенсивность развития обычных средств компьютерной техники. Отлитая в кремнии идея управляемого программируемого логического вычислительного блока была представлена общественности 15 ноября 1971 года.

Новая эра в интегральной электронике — под таким заголовком была опубликована рекламная статья в Electronic News за 1971 год. В ней фирма Intel представила микропроцессор под номером 4004 и его архитектора Теда Хоффа

|

|

История -

История возникновения компьютерных вирусов

|

|

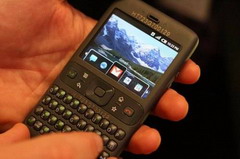

Механизм работы большинства подобных червей достаточно прост — для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя — при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера.

Существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно — при этом червь предлагает для скачивания свою копию.

|

|

|

|

|

Страница 23 из 71 |